Ursprünglich waren VPNs (Virtual Private Networks) dazu gedacht, einen Tunnel durch ein öffentliches Netzwerk zu einem privaten Netzwerk, wie beispielsweise das Netzwerk zu Hause oder auch das Netzwerk der Arbeitsstelle, aufzubauen.

Heutzutage wird die gleiche Technologie auch dazu genutzt, einen sicheren Tunnel durch ein unsicheres Netzwerk (öffentliche WLANs beispielsweise) zu bauen bzw. den Datentransfer vor dem Mobilfunkprovider zu verstecken oder einem Internet-Dienst vorzugaukeln, in einem anderen Land zu sein.

Hier geht es um den Anwendungsfall im zweiten Fall.

Es gibt eine Reihe an Softwareprodukten, die VPNs umsetzen, meiner Ansicht nach haben sich dort WireGuard und OpenVPN durchgesetzt, wobei WireGuard moderner und schneller ist.

Als Computerfuzzy stellt sich mir natürlich immer die Frage, ob ich das selber hosten oder einen Dienstleister mit dem Betrieb beauftragen möchte. Wenn ich mir einen virtuellen Server miete und dort die Software installiere und benutze, kann der Datentransfer natürlich wieder auf mich zurückverfolgt werden. Der Anbieter des virtuellen Servers könnte den Datentransfer mitschneiden.

Da besteht kein Unterschied zu einem VPN-Anbieter, ausser, dass man die ganze Verwaltung delegieren kann.

Anmerkung: Wirklich anonym im Netz unterwegs zu sein, ist gar nicht so einfach. Die Benutzung von Tor und die Auseinandersetzung mit Linux-Distributionen wie beispielsweise Tails sind da sicher ein guter Startpunkt.

Für meinen Test habe ich mich auf eine Empfehlung von Sicherheitsberater Michael Kuketz gestützt, der in seiner Empfehlungsecke den VPN-Anbieter Mullvad (schwedisch für Maulwurf) erwähnt hat.

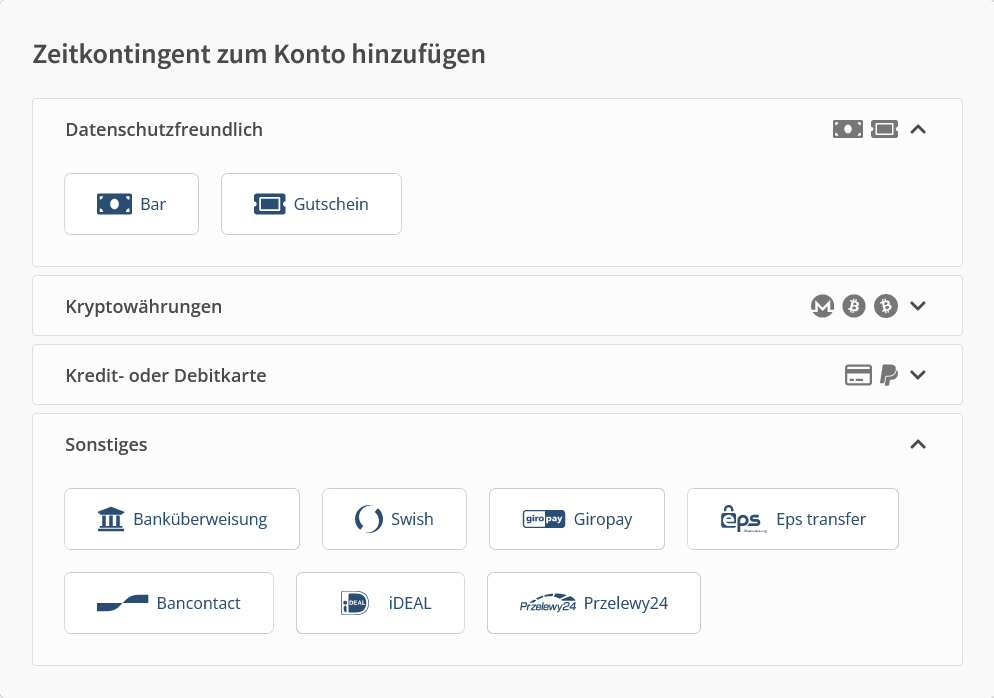

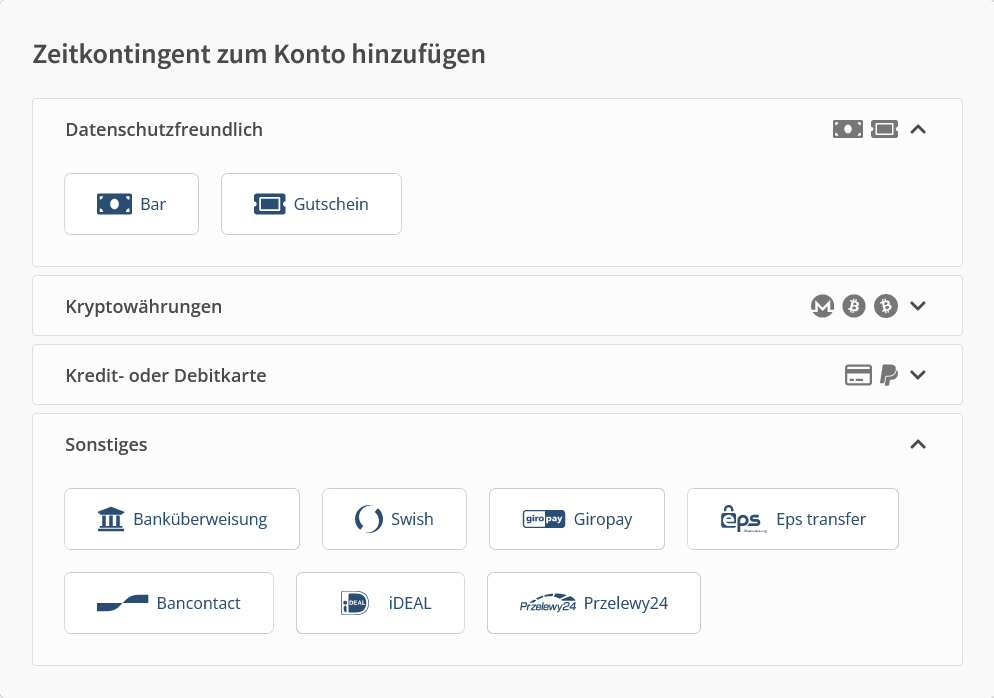

Speziell bei Mullvad ist, dass man einzig eine Accountnummer hat, alles andere ist anonym, man kann Mullvad sogar mit Bargeld bezahlen. Für fünf Euro im Monat kann man fünf Geräte verwenden. In den Downloads gibt es Clients für verschiedene Betriebssysteme, deren Quelltext verfügbar ist. Mullvad unterstützt WireGuard und OpenVPN und mn kann die beiden Protokolle ganz ohne die Clients des Providers benutzen.

Für die Konfiguration bzw. die Erstellung des Konfigurationsarchivs verweise ich auf die wirklich guten Hilfe-Seiten. Die Android-App via F-Droid funktioniert bestens, ich konnte keinen erhöhten Stromverbrauch feststellen. Unter Arch Linux habe ich wie folgt getestet.

OpenVPN

sudo pacman -S openvpn

sudo pacman -S openresolv

unzip mullvad_openvpn_linux_de_all.zip

cd mullvad_config_linux_de_all

chmod 750 update-resolv-conf

sudo chown openvpn:network *

sudo mv update-resolv-conf /etc/openvpn

sudo mv * /etc/openvpn/client

sudo systemctl start openvpn-client@mullvad_de_all.service

WireGuard

sudo pacman -S wireguard-tools

cd /etc/wireguard

sudo unzip mullvad_wireguard_linux_de_all.zip

chmod 600 *

sudo systemctl start wg-quick@de-dus-wg-001

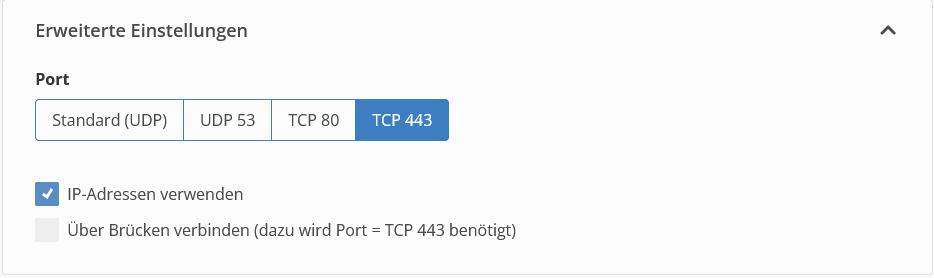

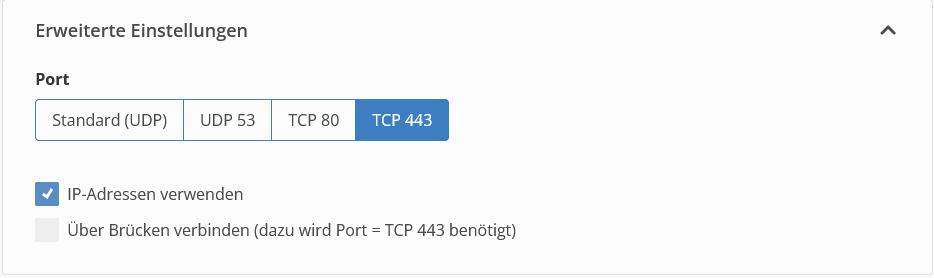

Kleiner Hinweis: Wenn man häufiger in Hotels unterwegs ist, die den Zugang zum Internet einschränken, lohnt es sich eine OpenVPN-Konfiguration zu erstellen, die via Port 443 funktioniert, weil der immer offen ist. (Siehe Screenshot unten).