Kommandozeilen-Anwendungen ...

Meine private Top 10 oder der Anwendungen für die Kommandozeile, vielleicht sollte ich eher sagen, dass das meine Lieblingsanwendungen sind und nicht unbedingt die, die ich am häufigsten benutze (dann müsste wenigstens

Taskwarrior finde ich gut und dass sage ich nicht nur, weil ich im Core Team bin, sondern eher andersherum, ich bin im Core Team, weil Taskwarrior klasse ist. Taskwarrior zeigt, dass auch Kommandozeilenprogramme durch sinnvollen Einsatz von Farbe und durch übersichtliche leicht zu erlernbare Befehle sehr mächtig und nützlich sein können. Das lohnt sich auch für Leute, die die Kommandozeile "eigentlich" nicht mögen.

rsync macht, anders als Unison, nur Synchronisationen in eine Richtung. Dafür bringt rsync aber auch einen grossen Haufen an (mehr oder weniger) sinnvollen Optionen mit. Selbst lokal kopiere ich grössere Dateien nicht mehr mit

OpenSSH ist für mich eine Sammlung von universellen Werkzeugen, was Verbindung zu oder über andere Rechner angeht. rsync kann über OpenSSH laufen, Tunnel können gebaut werden, ein einfacher Proxy ist möglich und die Administration anderer Systeme wäre ohne OpenSSH kaum denkbar.

htop und vielleicht Iotop, was ich aber sehr selten nutze. htop ist ein hervorragender Ersatz für top, der einige hilfreiche Optionen mitbringt und zum Teil Funktionen von ps bzw. pstree obsolet macht.

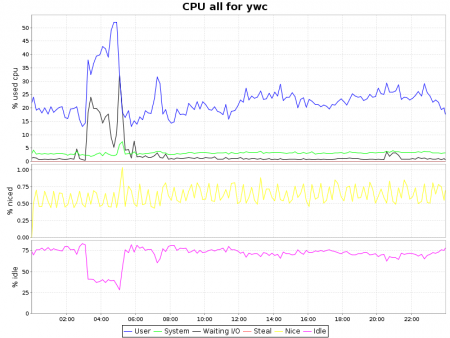

SYSSTAT ist eine Sammlung von Werkzeugen, die bei der Analyse eines laufenden Systems helfen. Grafische Auswertungen sind mit kSar möglich. Schaut auch mal in den Beitrag zu Sysstat in den Adminstories.

Git ist für mich das Versionskontrollsystem, es hat so viele Vorteile und eine unglaublich reichhaltiges Umfeld an Werkzeugen, dass alles hier den Rahmen sprengen würde. CRE130 möchte ich immer noch als beste Einführung in das Thema verteile Versionskontrollsysteme im Allgemeinen und Git im Speziellen empfehlen.

SoX ist das "Schweizer Taschenmesser" der Audiobearbeitung auf der Kommandozeile. Bis auf Schnitt gibt es kaum etwas, was nicht möglich ist und kaum ein Format, das nicht unterstützt wird.

ack! ist wie die URL schon sagt "better than grep", schnell und vielseitig, es macht einfach Spass.

Perl hier zu nennen ist mir echt schwer gefallen, aber als ich mich vor die Wahl gestellt hatte, Perl oder awk hier zu nennen, ist die Wahl nicht schwer gefallen. Perl ist eine einfach zu lernende und sehr mächtige Programmiersprache, die auch sehr nützlich auf der Kommandozeile ist, wie Perl One Liners und Hot Perl Oneliners beweisen

cURL ist die eierlegende Wollmilchsau, was Dateiübertragungen angeht, die Features sind lesenswert und, wenn man sich einmal die Vergleichstabelle anschaut, sieht man schnell, dass es das stärkste Download- UND Upload-Werkzeug für eine Vielzahl von Protokollen ist.

Vim; sudo; host aus den Utilities von bind; whois - als Client für das Whois-Protokoll; rename (perl-rename in Sabayon); GNU screen nutze ich regelmässig und finde ich nützlich (ist aber weit entfernt von "toll"; awk; sudo; ... sind weitere gute Anwendungen, die ich auch mehr oder weniger regelmässig nutze, es aber nicht in die "Top 10" geschafft haben.

Kristóf Kovács: A little collection of cool unix terminal/console/curses tools

sudo noch dazu).Taskwarrior finde ich gut und dass sage ich nicht nur, weil ich im Core Team bin, sondern eher andersherum, ich bin im Core Team, weil Taskwarrior klasse ist. Taskwarrior zeigt, dass auch Kommandozeilenprogramme durch sinnvollen Einsatz von Farbe und durch übersichtliche leicht zu erlernbare Befehle sehr mächtig und nützlich sein können. Das lohnt sich auch für Leute, die die Kommandozeile "eigentlich" nicht mögen.

rsync macht, anders als Unison, nur Synchronisationen in eine Richtung. Dafür bringt rsync aber auch einen grossen Haufen an (mehr oder weniger) sinnvollen Optionen mit. Selbst lokal kopiere ich grössere Dateien nicht mehr mit

cp, sondern mit rsync, da rsync auch eine Fortschrittsanzeige hat (rsync -Pha quelle ziel)OpenSSH ist für mich eine Sammlung von universellen Werkzeugen, was Verbindung zu oder über andere Rechner angeht. rsync kann über OpenSSH laufen, Tunnel können gebaut werden, ein einfacher Proxy ist möglich und die Administration anderer Systeme wäre ohne OpenSSH kaum denkbar.

htop und vielleicht Iotop, was ich aber sehr selten nutze. htop ist ein hervorragender Ersatz für top, der einige hilfreiche Optionen mitbringt und zum Teil Funktionen von ps bzw. pstree obsolet macht.

SYSSTAT ist eine Sammlung von Werkzeugen, die bei der Analyse eines laufenden Systems helfen. Grafische Auswertungen sind mit kSar möglich. Schaut auch mal in den Beitrag zu Sysstat in den Adminstories.

Git ist für mich das Versionskontrollsystem, es hat so viele Vorteile und eine unglaublich reichhaltiges Umfeld an Werkzeugen, dass alles hier den Rahmen sprengen würde. CRE130 möchte ich immer noch als beste Einführung in das Thema verteile Versionskontrollsysteme im Allgemeinen und Git im Speziellen empfehlen.

SoX ist das "Schweizer Taschenmesser" der Audiobearbeitung auf der Kommandozeile. Bis auf Schnitt gibt es kaum etwas, was nicht möglich ist und kaum ein Format, das nicht unterstützt wird.

ack! ist wie die URL schon sagt "better than grep", schnell und vielseitig, es macht einfach Spass.

Perl hier zu nennen ist mir echt schwer gefallen, aber als ich mich vor die Wahl gestellt hatte, Perl oder awk hier zu nennen, ist die Wahl nicht schwer gefallen. Perl ist eine einfach zu lernende und sehr mächtige Programmiersprache, die auch sehr nützlich auf der Kommandozeile ist, wie Perl One Liners und Hot Perl Oneliners beweisen

cURL ist die eierlegende Wollmilchsau, was Dateiübertragungen angeht, die Features sind lesenswert und, wenn man sich einmal die Vergleichstabelle anschaut, sieht man schnell, dass es das stärkste Download- UND Upload-Werkzeug für eine Vielzahl von Protokollen ist.

Vim; sudo; host aus den Utilities von bind; whois - als Client für das Whois-Protokoll; rename (perl-rename in Sabayon); GNU screen nutze ich regelmässig und finde ich nützlich (ist aber weit entfernt von "toll"; awk; sudo; ... sind weitere gute Anwendungen, die ich auch mehr oder weniger regelmässig nutze, es aber nicht in die "Top 10" geschafft haben.

Kristóf Kovács: A little collection of cool unix terminal/console/curses tools